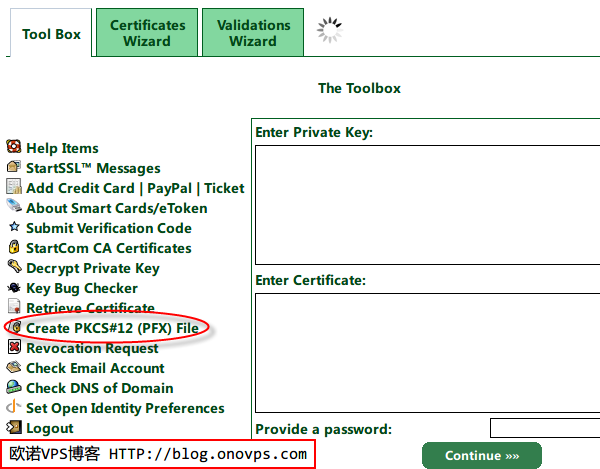

申请StartSSL免费SSL证书见:https://www.haiyun.me/archives/startssl-free-ssl.html,获取到证书私钥及公钥,然后生成IIS可导入的PFX证书。

1.使用StartSSL网页提供的PFX生成工具:

2.使用OpenSSL转为PFX证书。

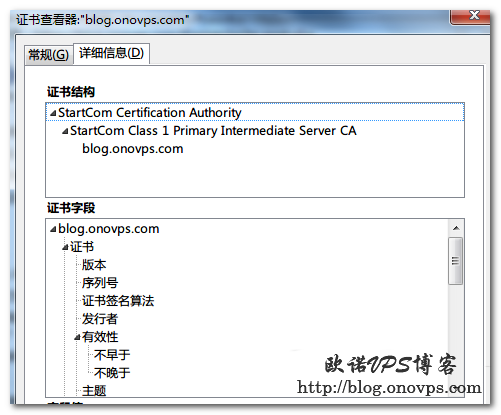

然后在IIS管理器中导入生成的PFX证书并绑定到相应域名。

Windows 2008下IIS7配置StartSSL免费证书

发布时间:February 9, 2013 // 分类:IIS,OpenSSL // No Comments

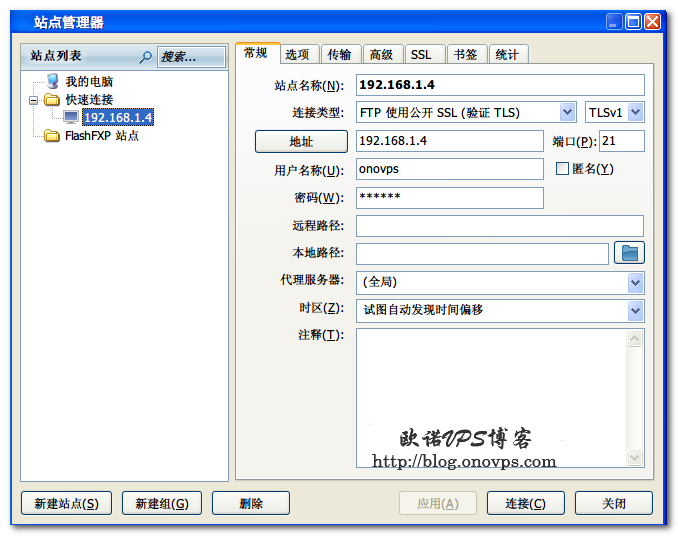

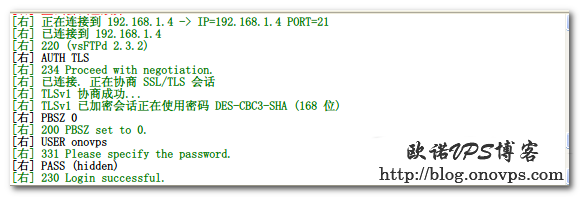

Vsftpd配置SSL加密FTP数据传输

发布时间:August 17, 2012 // 分类:备份存储,OpenSSL // No Comments

FTP是互联网上广泛使用的文件传输协议,缺点是数据明文传输,在数据经过的节点上进行监听可轻易获取用户和密码,给安装带来诸多隐患,可使用SSL加密FTP连接。

先测试明文传输下用Tcpdump监听ftp用户名和密码:

tcpdump port 21 -nA

20:03:43.077038 IP 192.168.1.1.34453 > 192.168.1.4.21: Flags [P.], seq 21:34, ack 134, win 2920, length 13

E..5."@.@..J............k..3..(kP..hC...USER onovps

20:03:43.077506 IP 192.168.1.4.21 > 192.168.1.1.34453: Flags [P.], seq 134:168, ack 34, win 365, length 34

E..J.g@.@.................(kk..@P..m#...331 Please specify the password.

20:03:43.081218 IP 192.168.1.1.34453 > 192.168.1.4.21: Flags [P.], seq 34:47, ack 168, win 2920, length 13

E..5.#@.@..I............k..@..(.P..h:...PASS onovps

20:03:43.102350 IP 192.168.1.4.21 > 192.168.1.1.34453: Flags [P.], seq 168:191, ack 47, win 365, length 23

E..?.h@.@.................(.k..MP..m.8..230 Login successful.

20:03:43.103626 IP 192.168.1.1.34453 > 192.168.1.4.21: Flags [P.], seq 47:52, ack 191, win 2920, length 5

E..-.$@.@..P............k..M..(.P..h.L..PWD

20:03:43.104025 IP 192.168.1.4.21 > 192.168.1.1.34453: Flags [P.], seq 191:211, ack 52, win 365, length 20

E..<.i@.@.................(.k..RP..mt...257 "/home/onovps"查看Vsftpd是否支持SSL:

#https://www.haiyun.me

ldd `which vsftpd`|grep ssl

libssl.so.0.9.8 => /usr/lib/libssl.so.0.9.8 (0x00007f18f8c0a000)生成SSL证书:

openssl req -new -x509 -nodes -out vsftpd.pem -keyout vsftpd.pem

chmod 400 vsftpd.pem

cp vsftpd.pem /etc/ssl/certs/Vsftpd配置SSL支持:

ssl_enable=YES

allow_anon_ssl=YES

force_local_data_ssl=YES

force_local_logins_ssl=YES

force_anon_logins_ssl=YES

force_anon_data_ssl=YES

ssl_tlsv1=YES

ssl_sslv2=NO

ssl_sslv3=NO

rsa_cert_file=/etc/ssl/certs/vsftpd.pemNginx配置StartSSL免费SSL证书

发布时间:August 7, 2012 // 分类:Nginx,OpenSSL // No Comments

证书申请参考:StartSSL免费服务器SSL证书申请,使用自签名证书参考:Nginx配置自签名SSL证书。

下载StartSSL根证书并与申请到的StartSSL证书合并到一个文件:

wget http://www.startssl.com/certs/ca.pem

wget http://www.startssl.com/certs/sub.class1.server.ca.pem

cat server.csr sub.class1.server.ca.pem ca.pem > www.haiyun.me.pem服务器私钥如果有设置密码要清除掉,不然启动Nginx要输入SSL密码。

openssl rsa -in server.key -out www.haiyun.me.key更改SSL证书权限:

chmod 400 www.haiyun.me.*修改Nginx配置文件加载SSL证书:

ssl on;

ssl_certificate /path/www.haiyun.me.pem;

ssl_certificate_key /path/www.haiyun.me.key;修改fcgi配置文件传递HTTPS参数,不然当前网页为HTTPS,下一链接主回到HTTP页面了。

fastcgi_param HTTPS on;如果网站只允许使用HTTPS连接可添加Header头通知客户端转向HTTPS连接:

add_header Strict-Transport-Security max-age=31536000;重启Nginx加载:

/etc/init.d/nginx restart访问www.haiyun.me查看SSL证书:

StartSSL免费权威SSL证书申请图文详解

发布时间:August 7, 2012 // 分类:OpenSSL // No Comments

1.登录StartSSL并注册为用户,此略过。

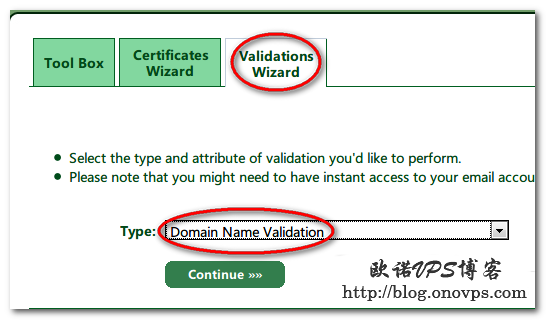

2.面板添加域名认证,用于申请SSL证书的域名。

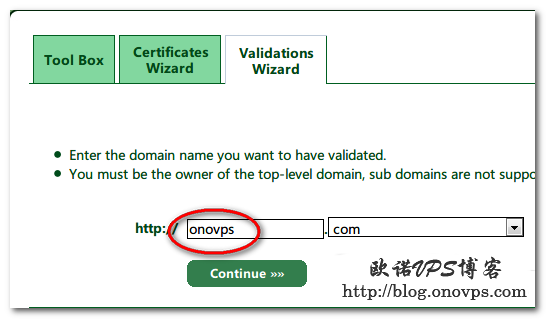

3.输入要验证的域名:

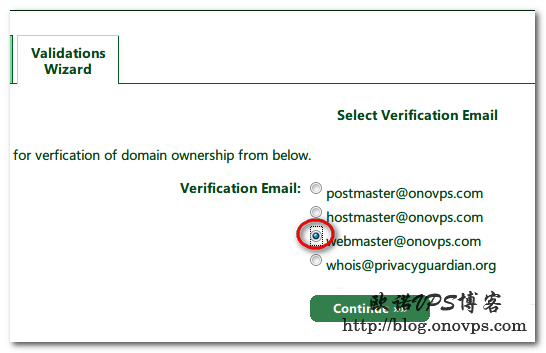

4.选择要验证的邮箱,用于接收验证码。

5.输入收到的验证码:

6.确认域名验证成功,有效期30天,期间可用于申请SSL证书。

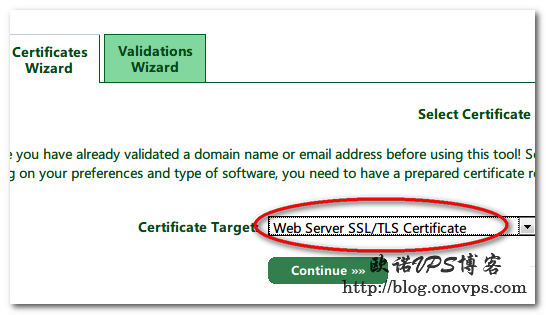

7.申请SSL证书:

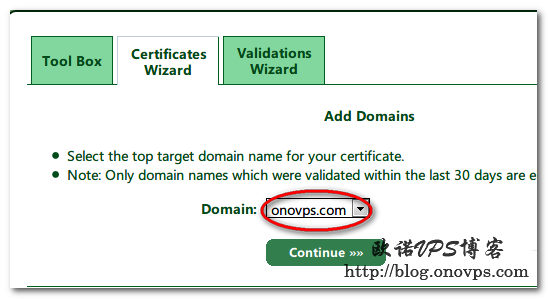

8.选择申请SSL证书的域名:

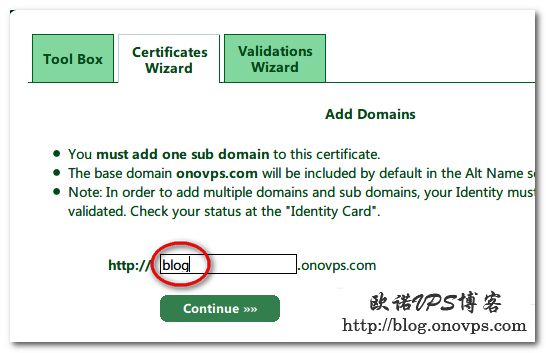

9.输入相应子域名:

10.生成私钥,确认后在下步复制框内的内容保存了ssl.key文件,如在本地生成可选择跳过。

11.保存证书,复制框内的文本保存为server.csr

12.证书申请完成。

Postfix/dovecot配置SMTP/IMAP SSL加密连接

发布时间:July 10, 2012 // 分类:Mail,OpenSSL // No Comments

首先生成SSL证书,如需SSL证书认证可先生成证书请求文件再转交CA认证。

Postfix配置SSL:

#https://www.haiyun.me

cat /etc/postfix/main.cf

#smtpd_tls_auth_only = yes

smtpd_tls_key_file = /etc/postfix/CA/private/server.key

smtpd_tls_cert_file = /etc/postfix/CA/certs/server.crt

smtpd_tls_CAfile = /etc/postfix/CA/cacert.pem

smtpd_tls_loglevel = 1

smtpd_tls_received_header = yes

smtpd_tls_session_cache_timeout = 3600s

tls_random_source = dev:/dev/urandom开启Postfix服务器SMTPS端口监听:

cat /etc/postfix/master.cf

smtps inet n - n - - smtpd

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject测试SMTP SSL是否生效:

openssl s_client -connect smtp.haiyun.me:smtps

SSL-Session:

Protocol : TLSv1

Cipher : DHE-RSA-AES256-SHA

Session-ID: 65424E5937C2EE0453E796BA179DF8F8D92A523FAD5F170CFE11A64E5A0441D3

Session-ID-ctx:

Master-Key: 43EC9C65F8215B3304C62A4E860116D6CA58BFE732514F5B31EC67196D993F43A19E837CA9BD48D6008A06874ED83BB0

Key-Arg : None

Krb5 Principal: None

Start Time: 1341366288

Timeout : 300 (sec)

Verify return code: 19 (self signed certificate in certificate chain)

---

220 mail.www.haiyun.me ESMTP Postfix

quit

221 2.0.0 ByeDovecot配置SSL:

cat /etc/dovecot/conf.d/10-ssl.conf

ssl = yes

ssl_cert = </etc/pki/dovecot/certs/dovecot.pem

ssl_key = </etc/pki/dovecot/private/dovecot.pem测试IMAP/POP SSL是否生效:

openssl s_client -connect smtp..haiyun.me:imaps

openssl s_client -connect smtp..haiyun.me:pops

SSL-Session:

Protocol : TLSv1

Cipher : DHE-RSA-AES256-SHA

Session-ID: A6CD69E16438BB8CBEA7ABCDF74F1BDC844E00C4C7A3B2446FB87E230788D4A5

Session-ID-ctx:

Master-Key: D6135140AC6BAD1AABFD85CE1A28FA66387B60CF6E6744B0F3BDCEFB82F6B7EA4FF28461E6A007DC03B91787C50CDFE0

Key-Arg : None

Krb5 Principal: None

Start Time: 1341363344

Timeout : 300 (sec)

Verify return code: 18 (self signed certificate)

---

* OK Dovecot ready.分类

- Apache (13)

- Nginx (45)

- PHP (86)

- IIS (8)

- Mail (17)

- DNS (16)

- Cacti (14)

- Squid (5)

- Nagios (4)

- Puppet (7)

- CentOS (13)

- Iptables (23)

- RADIUS (3)

- OpenWrt (41)

- DD-WRT (1)

- VMware (9)

- 网站程序 (2)

- 备份存储 (11)

- 常用软件 (20)

- 日记分析 (10)

- Linux基础 (18)

- 欧诺代理 (0)

- Linux服务 (18)

- 系统监控 (4)

- 流量监控 (7)

- 虚拟化 (28)

- 伪静态 (2)

- LVM (3)

- Shell (18)

- 高可用 (2)

- 数据库 (16)

- FreeBSD (3)

- 网络安全 (25)

- Windows (35)

- 网络工具 (22)

- 控制面板 (3)

- 系统调优 (10)

- Cisco (3)

- VPN (6)

- ROS (20)

- Vim (14)

- KMS (4)

- PXE (2)

- Mac (1)

- Git (1)

- PE (1)

- LNS (2)

- Xshell (7)

- Firefox (13)

- Cygwin (4)

- OpenSSL (9)

- Sandboxie (3)

- StrokesPlus (1)

- AutoHotKey (4)

- Total Commander (3)

- WordPress (3)

- iMacros (6)

- Typecho (2)

- Ollydbg (1)

- Photoshop (1)

- 正则 (3)

- Debian (3)

- Python (8)

- NoSQL (6)

- 消息队列 (4)

- JS (7)

- Tmux (3)

- GO (7)

- HHVM (2)

- 算法 (1)

- Docker (2)

- PT (15)

- N1 (16)

- K2P (6)

- LUKS (4)

最新文章

- 记联通更换移动XG-040G-MD光猫

- smokeping slave同步错误illegal attempt to update using time解决

- 使用valgrind定位解决smartdns内存泄露

- 此内容被密码保护

- debian12下initramfs-tools配置ip子网掩码255.255.255.255/32失败解决

- iPhone查看屏幕供应商

- 光猫拨号ImmortalWrt/OpenWRT路由获取ipv6遇到的问题

- php-fpm错误error_log日志配置

- debian-12/bookworm安装mariadb10.3和mysql5.6

- smokeping主从配置及遇到的问题

最近回复

- opnfense: 谢谢博主!!!解决问题了!!!我之前一直以为内置的odhcp6就是唯一管理ipv6的方式

- liyk: 这个方法获取的IPv6大概20分钟之后就会失效,默认路由先消失,然后Global IPV6再消失

- 海运: 不好意思,没有。

- zongboa: 您好,請問一下有immortalwrt設定guest Wi-Fi的GUI教學嗎?感謝您。

- 海运: 恩山有很多。

- swsend: 大佬可以分享一下固件吗,谢谢。

- Jimmy: 方法一 nghtp3步骤需要改成如下才能编译成功: git clone https://git...

- 海运: 地址格式和udpxy一样,udpxy和msd_lite能用这个就能用。

- 1: 怎么用 编译后的程序在家里路由器内任意一台设备上运行就可以吗?比如笔记本电脑 m参数是笔记本的...

- 孤狼: ups_status_set: seems that UPS [BK650M2-CH] is ...