修改密码后依旧如此,修改/etc/shadow用户第三个字段为正整数即可:

cat /etc/shadow

user:$1$ercaZtGB$S8x9tyPTC1Bd8Litu7irt/:17000:0:99999::::https://blog.csdn.net/baidu_31381143/article/details/53976386

发布时间:December 5, 2023 // 分类: // No Comments

修改密码后依旧如此,修改/etc/shadow用户第三个字段为正整数即可:

cat /etc/shadow

user:$1$ercaZtGB$S8x9tyPTC1Bd8Litu7irt/:17000:0:99999::::https://blog.csdn.net/baidu_31381143/article/details/53976386

发布时间:November 29, 2023 // 分类: // No Comments

开启telnet,访问http://192.168.1.1/hidden_version_switch.html勾选Telnet Enable,页面自动刷新完成。

然后telnet用user登录,密码任意,此时能连接并提示密码错误,光猫内部会在/var/tmp/telnet_su_passwd文件内写入管理密码。

telnet -l user 192.168.1.1然后用ftp下载密码文件,ftp账号和密码都是useradmin,下载的密码可用于web管理和telnet,telnet后使用su提升管理权限。

通过cpuinfo查看此光猫cpu为armv7l,但是用armv7的编译工具和golang编译的程序不能运行,使用armv5正常。

GOOS=linux GOARCH=arm GOARM=5 go build -ldflags "-s -w"编译ssh/dropbear参考交叉静态编译,编译时使用armv5l-linux-musleabi工具链。

编译openssh略有差异:

./Configure linux-armv4 no-asm no-shared --prefix=/usr/local/openssh --cross-compile-prefix=armv5l-linux-musleabi-发布时间:October 9, 2023 // 分类: // No Comments

开启telnet/ssh后登入查看mtd分区信息:

cat /proc/mtd

dev: size erasesize name

mtd0: 08000000 00020000 "spi0.1"

mtd1: 00100000 00020000 "BL2"

mtd2: 00040000 00020000 "Nvram"

mtd3: 00040000 00020000 "Bdata"

mtd4: 00200000 00020000 "Factory"

mtd5: 00200000 00020000 "FIP"

mtd6: 00040000 00020000 "crash"

mtd7: 00040000 00020000 "crash_log"

mtd8: 01e00000 00020000 "ubi"

mtd9: 01e00000 00020000 "ubi1"

mtd10: 03200000 00020000 "overlay"备份固件并使用scp或sftp下载:

dd if=/dev/mtd0 of=/tmp/mtd0_spi0.bin

dd if=/dev/mtd1 of=/tmp/mtd1_BL2.bin

dd if=/dev/mtd2 of=/tmp/mtd2_Nvram.bin

dd if=/dev/mtd3 of=/tmp/mtd3_Bdata.bin

dd if=/dev/mtd4 of=/tmp/mtd4_Factory.bin

dd if=/dev/mtd5 of=/tmp/mtd5_FIP.bin刷入uboot:

#验证md5

md5sum mt7986_redmi_ax6000-fip-fixed-parts-multi-layout.bin

#写入uboot

mtd write mt7986_redmi_ax6000-fip-fixed-parts-multi-layout.bin FIP

#再校验下是否完整

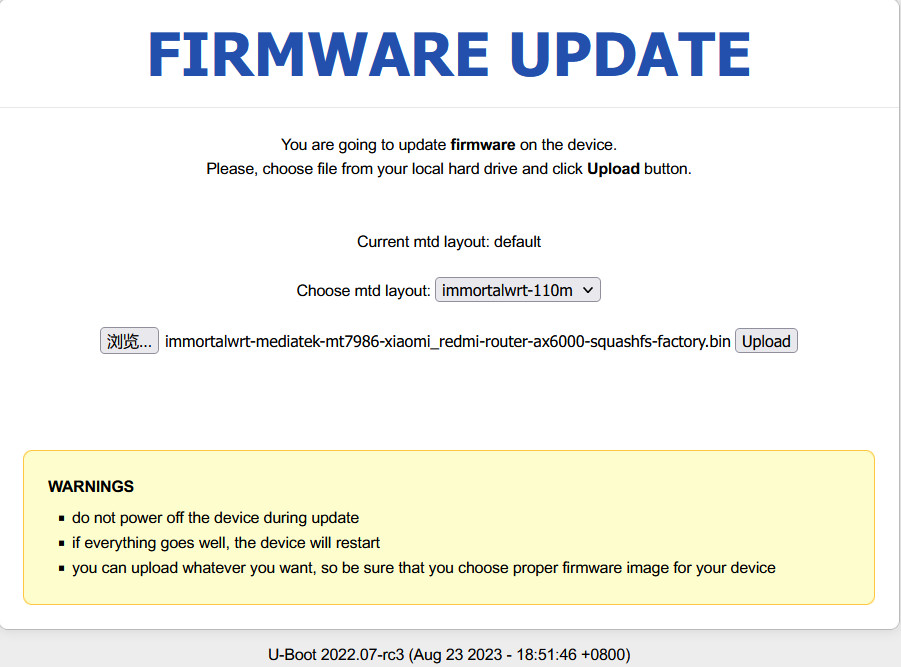

mtd verify mt7986_redmi_ax6000-fip-fixed-parts-multi-layout.bin FIP断电按reset按钮启动设置固定ip段192.168.31.x,通过web刷入编译的immortalwrt固件。

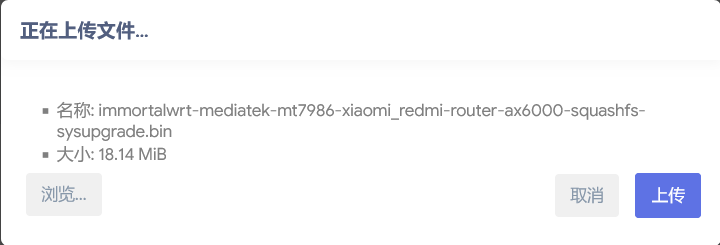

后续相同固件在immortalwrt系统内通过sysupgrade升级:

发布时间:August 5, 2023 // 分类: // No Comments

ssh生成私钥格式可选择PKCS8/PEM/SSH2,使用ssh-keygen生成PEM格式私钥:

ssh-keygen -t rsa -P "passwd" -b 4096 -C Haiyun -m PEM -f ~/.ssh/id_rsa转换私钥格式为PKCS8或SSH2:

ssh-keygen -P "passwd" -N "passwd" -e -p -m PKCS8 -f ~/.ssh/id_rsa

ssh-keygen -P "passwd" -N "passwd" -e -p -m SSH2 -f ~/.ssh/id_rsa从ssh私钥生成openssl可识别的公钥:

ssh-keygen -e -m PKCS8 -f ~/.ssh/id_rsa > ~/.ssh/id_rsa.pub.pkcs8

openssl rsa -in ~/.ssh/id_rsa -pubout -outform PEM > ~/.ssh/id_rsa.pub.pkcs8openssl使用公私钥加解密:

openssl rsautl -encrypt -pubin -inkey ~/.ssh/id_rsa.pub.pkcs8 -ssl -in test.txt -out test.enc

openssl rsautl -decrypt -inkey ~/.ssh/id_rsa -in test.enc -out test.dec发布时间:August 3, 2023 // 分类: // No Comments

登录ssh时将agent sock链接到固定文件:

cat << EOF > ~/.ssh/rc

#!/bin/bash

if [ -S "\$SSH_AUTH_SOCK" ]; then

ln -sf \$SSH_AUTH_SOCK ~/.ssh/ssh_auth_sock

fi

EOF

chmod +x ~/.ssh/rc tmux更新SSH_AUTH_SOCK变量:

cat << EOF >> ~/.tmux.conf

#先删除SSH_AUTH_SOCK变量,不然设置无效

set -g -u update-environment[3]

setenv -g 'SSH_AUTH_SOCK' ~/.ssh/ssh_auth_sock

EOFdropbear可使用此方法:

alias ssh='[ -n "$TMUX" ] && [ -n $SSH_AUTH_SOCK ] && eval $(tmux showenv -s SSH_AUTH_SOCK); /usr/bin/ssh'

alias scp='[ -n "$TMUX" ] && [ -n $SSH_AUTH_SOCK ] && eval $(tmux showenv -s SSH_AUTH_SOCK); /usr/bin/scp'