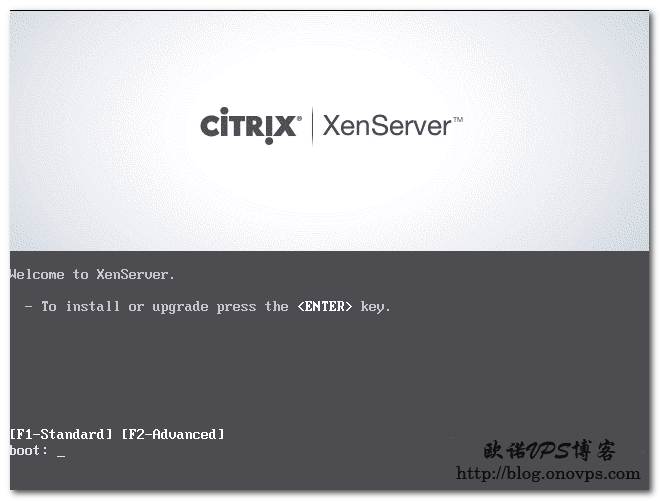

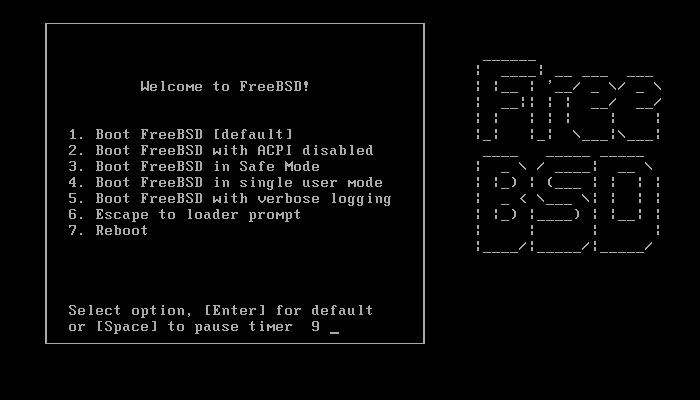

以光盘镜像启动,默认即可:

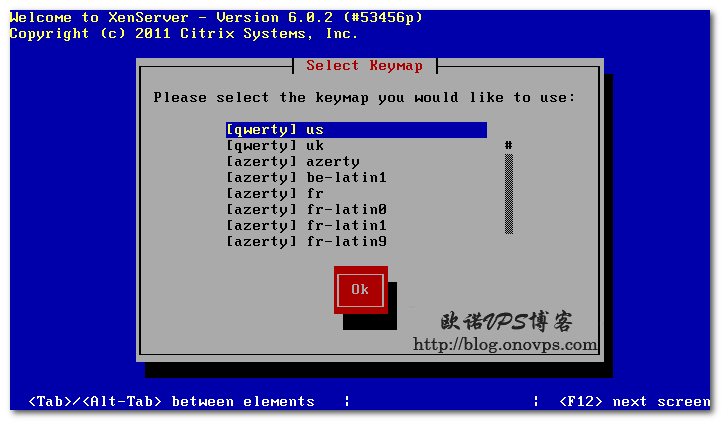

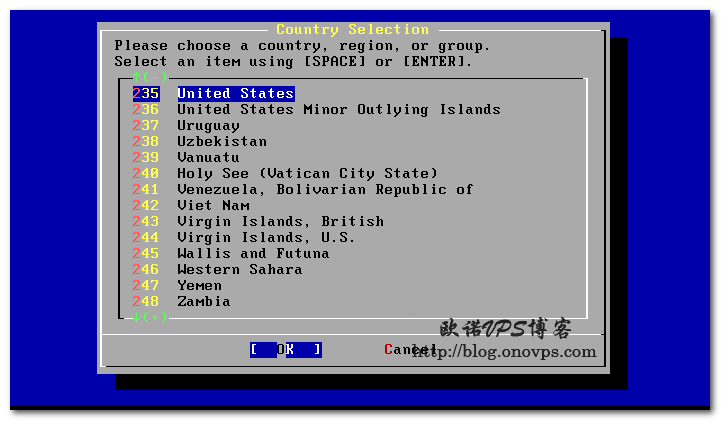

选择国家,默认即可:

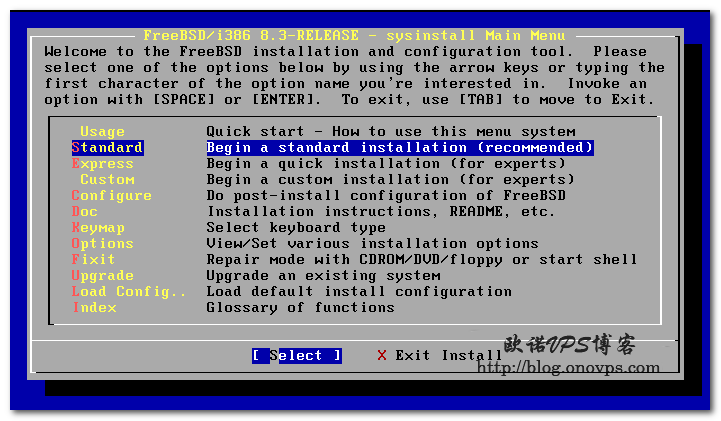

选择安装类型,可选标准、快速、自定义,本文以标准安装为例:

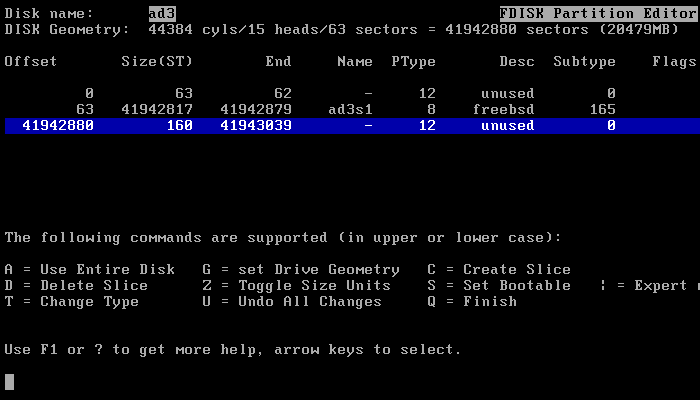

硬盘分区,可自定义,A选择整个硬盘,按Q完成。

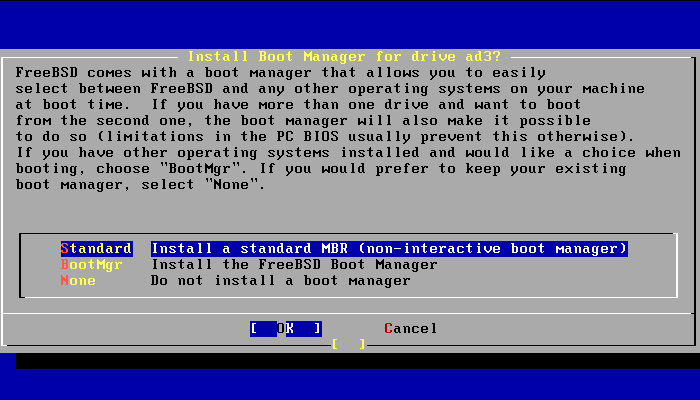

启动引导设置,选择默认MBR:

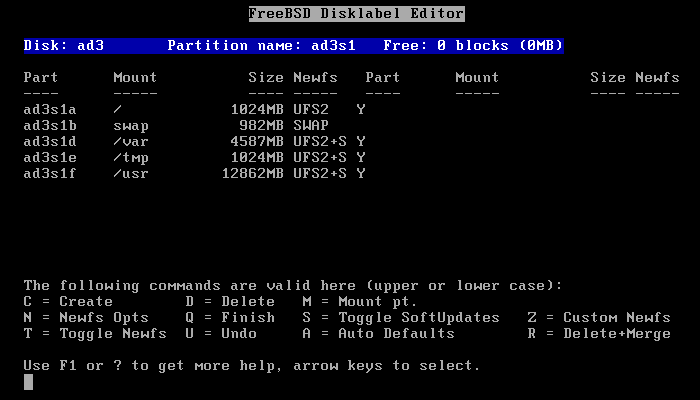

进行系统分区,A系统自动分区,Q完成。

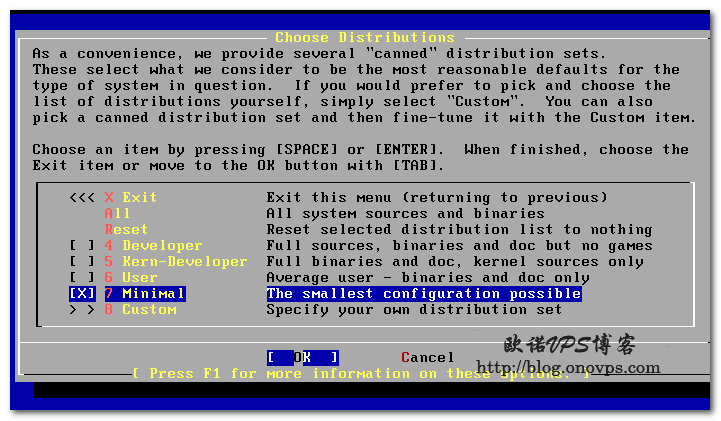

选择安装包,本例以选择最小化安装:

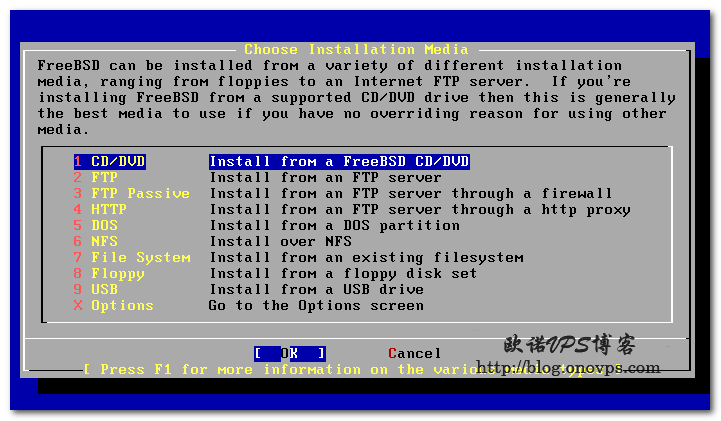

选择安装介质:

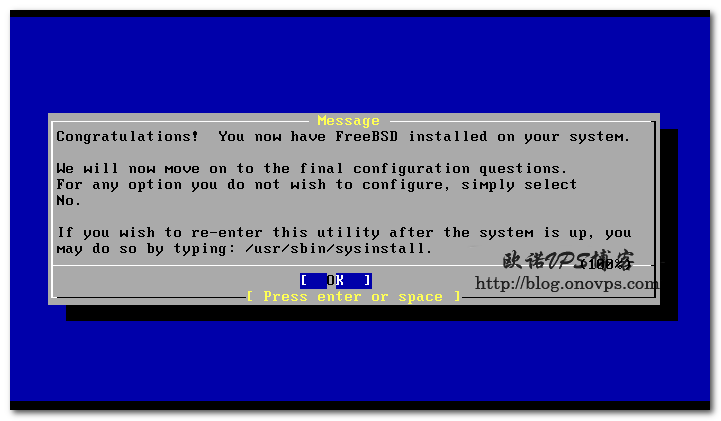

完成完成:

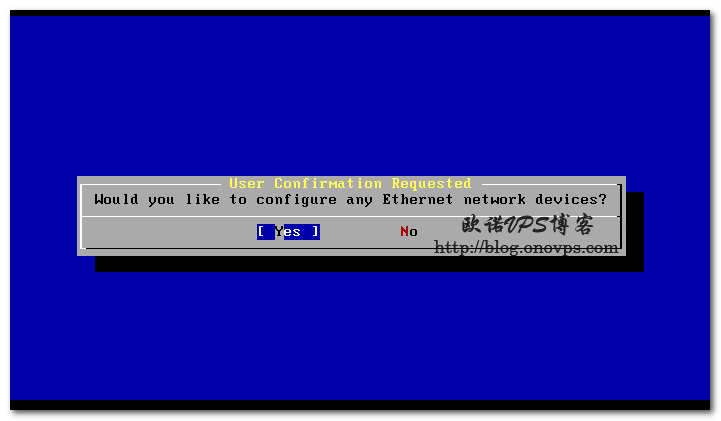

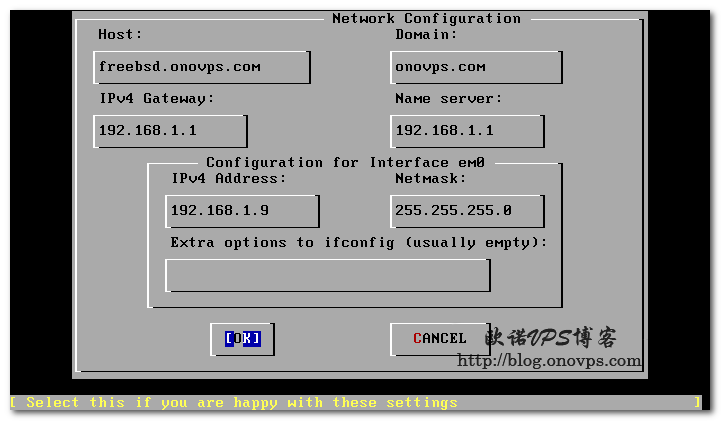

进入网络设置:

不启用DHCP,设置静态IP:

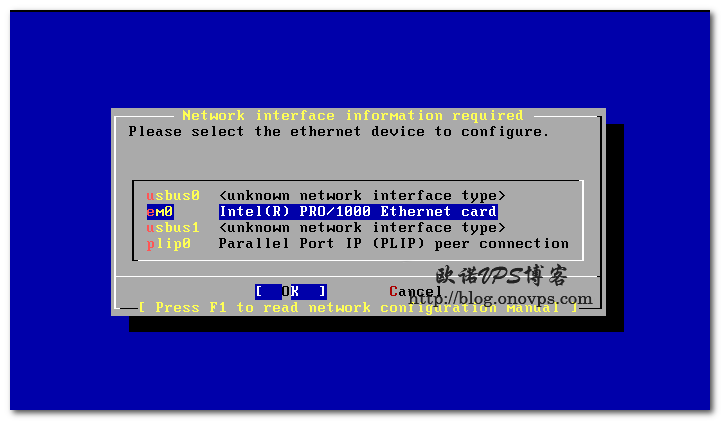

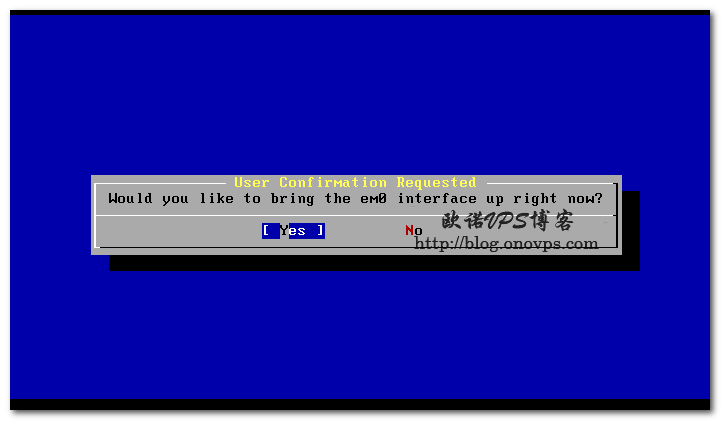

启用网卡:

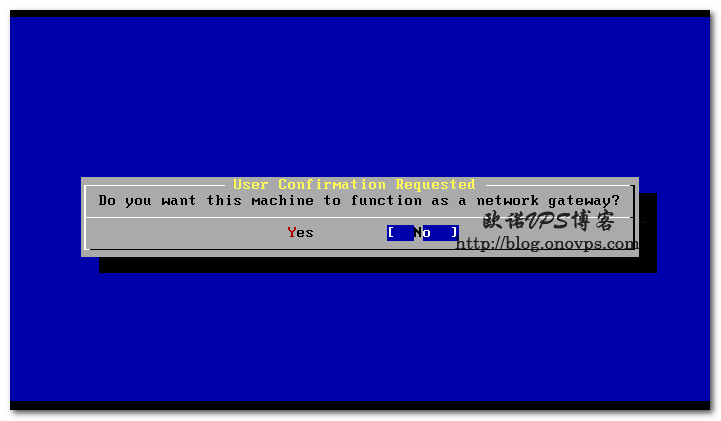

是否做为网关路由:

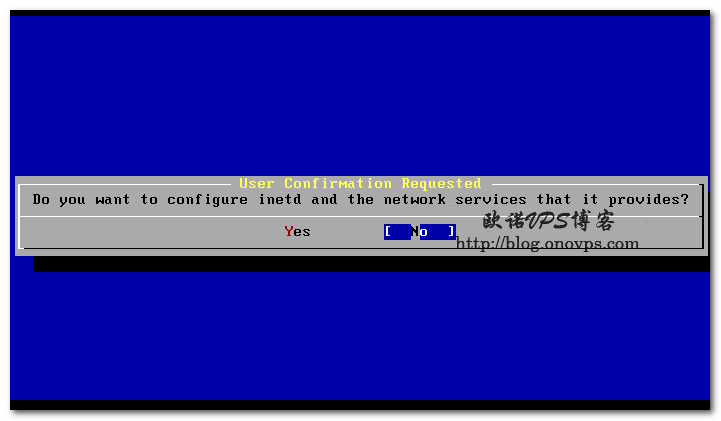

不配置inetd和网络服务:

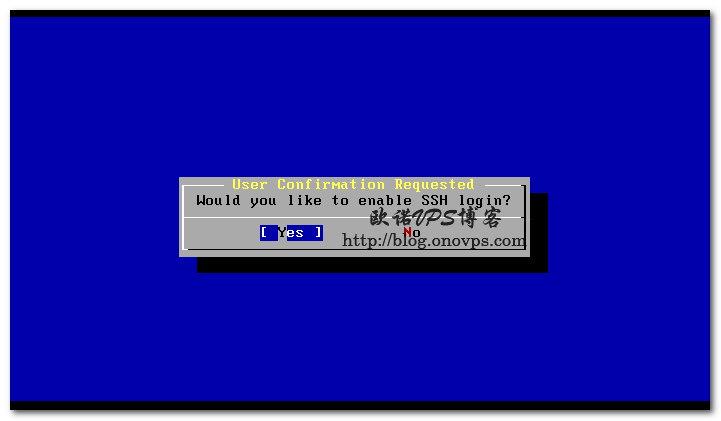

开启ssh服务:

后续其它服务可自定义选择是否安装。

FreeBSD8.3安装过程图文详解

发布时间:August 13, 2012 // 分类:FreeBSD // No Comments

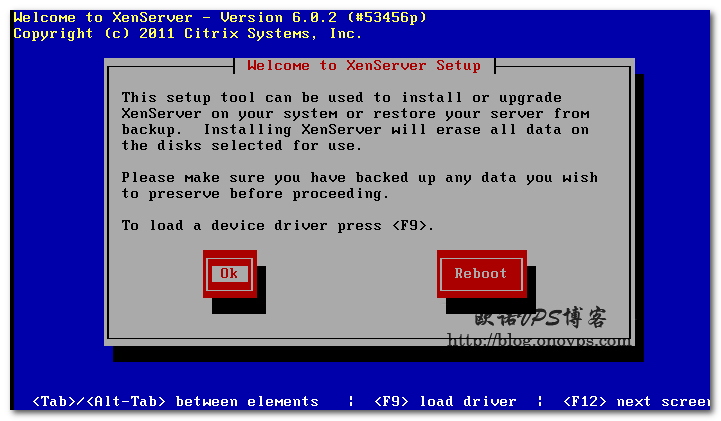

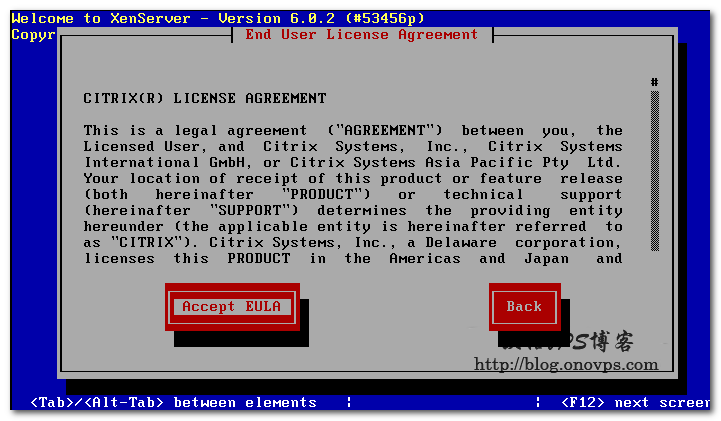

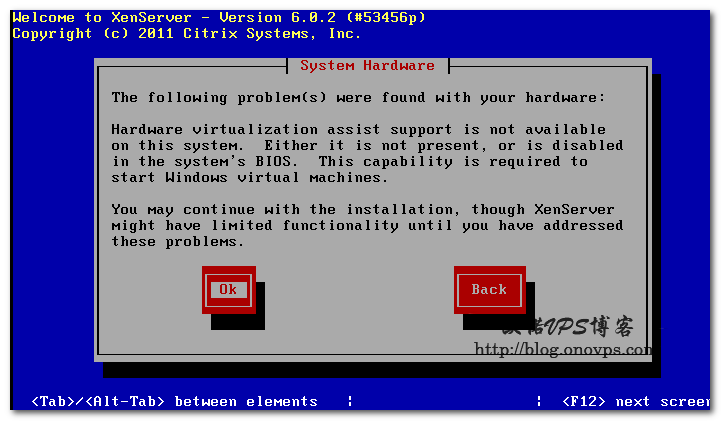

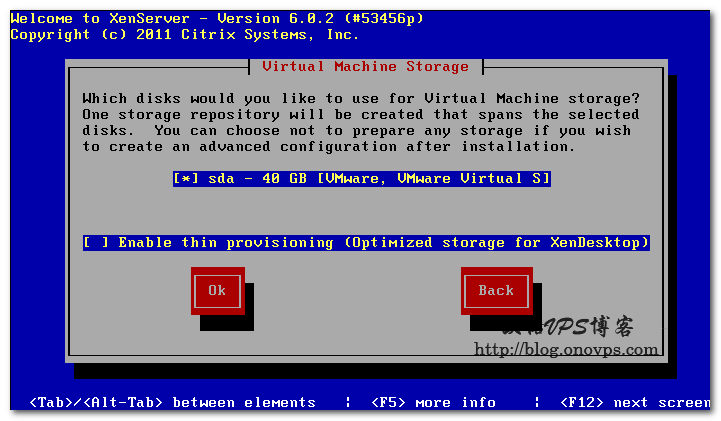

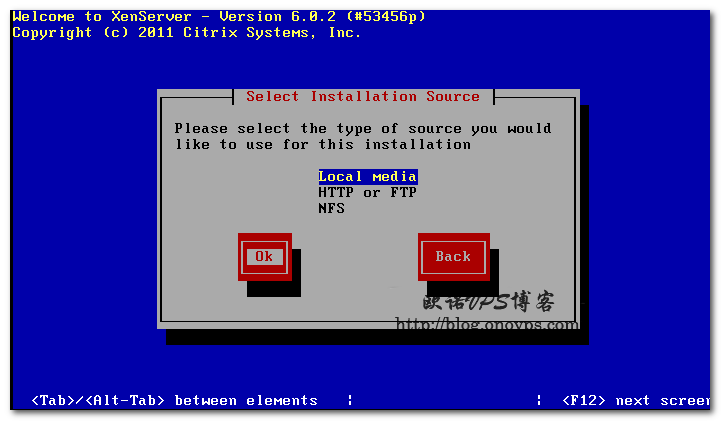

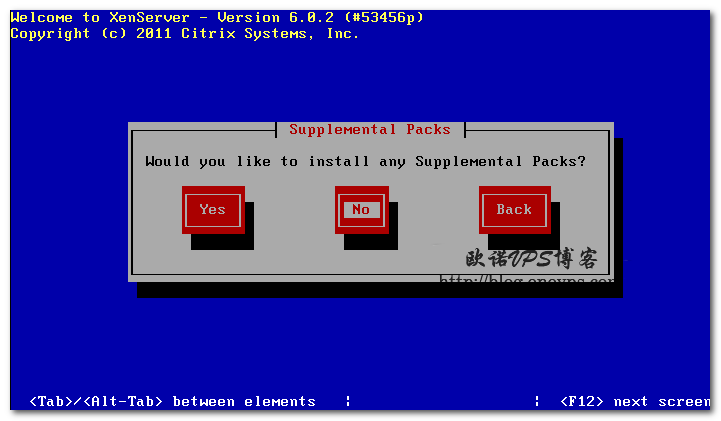

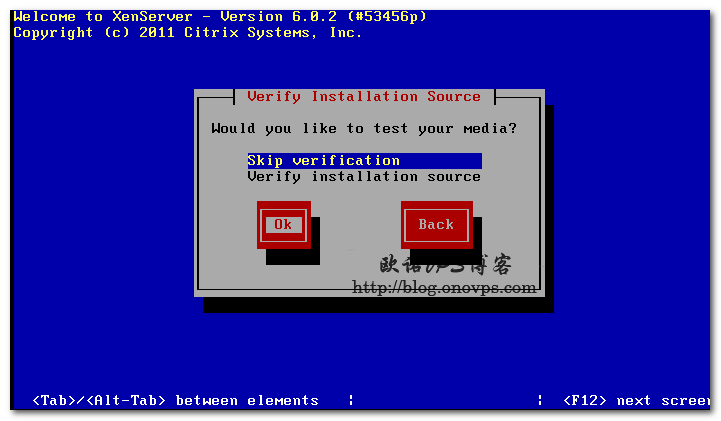

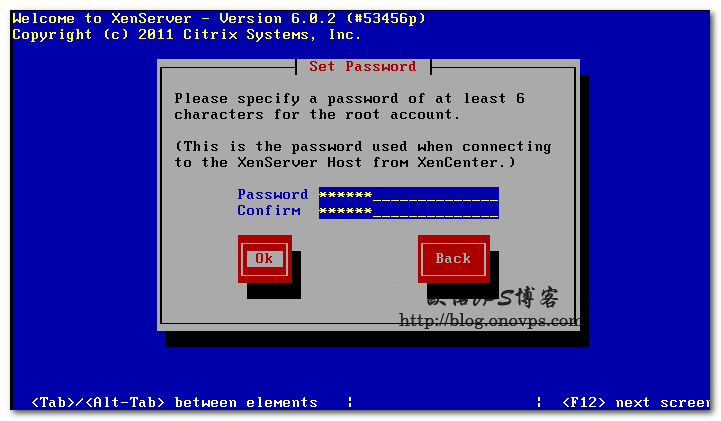

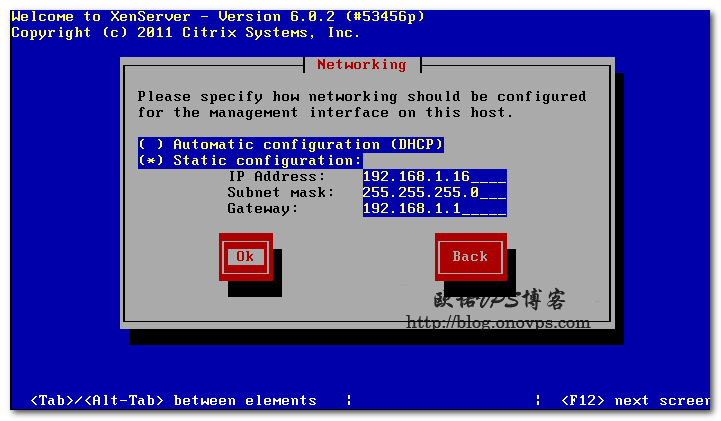

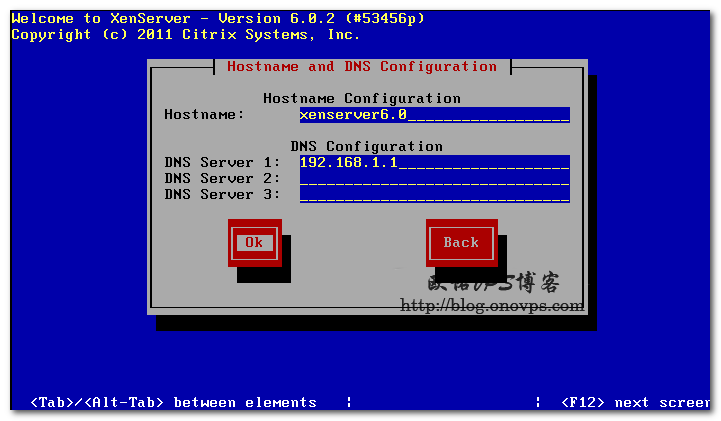

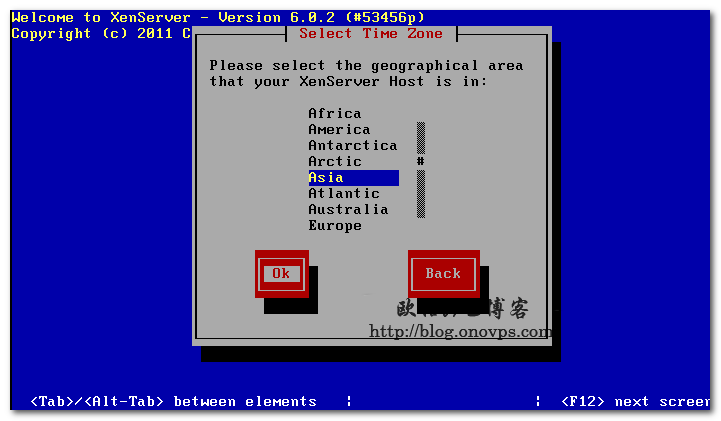

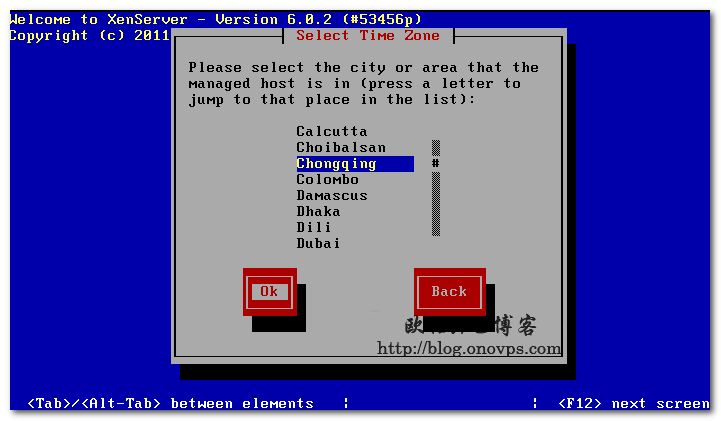

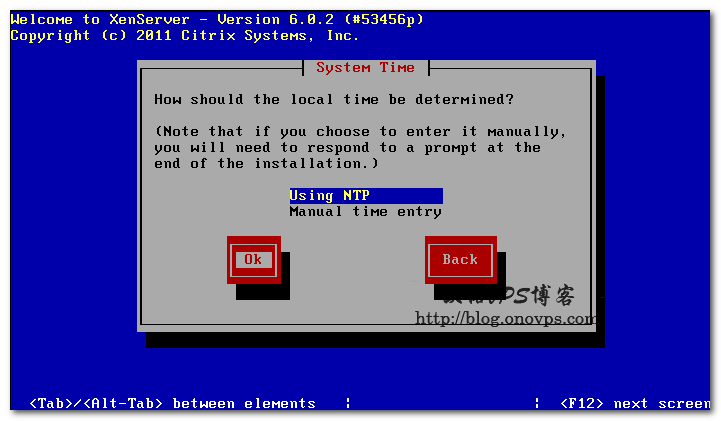

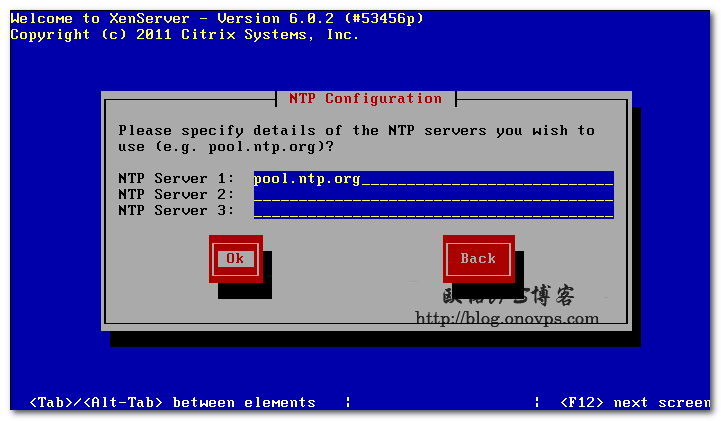

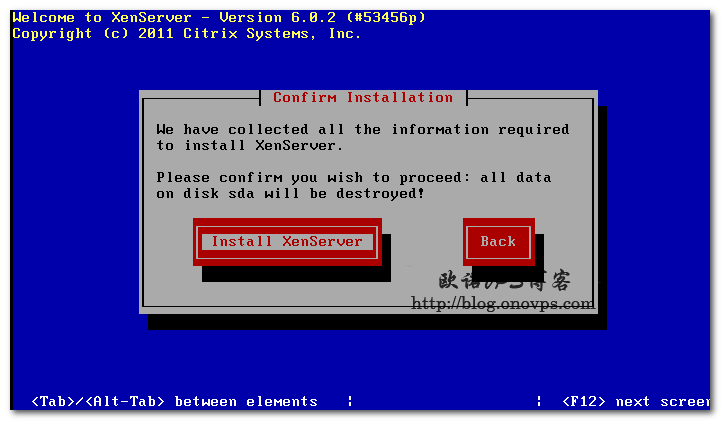

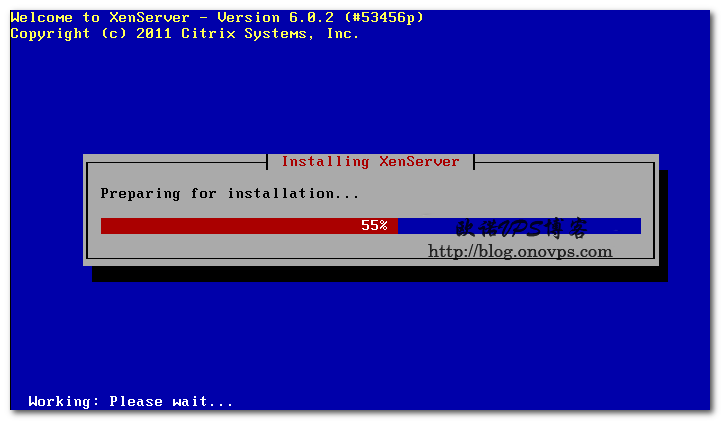

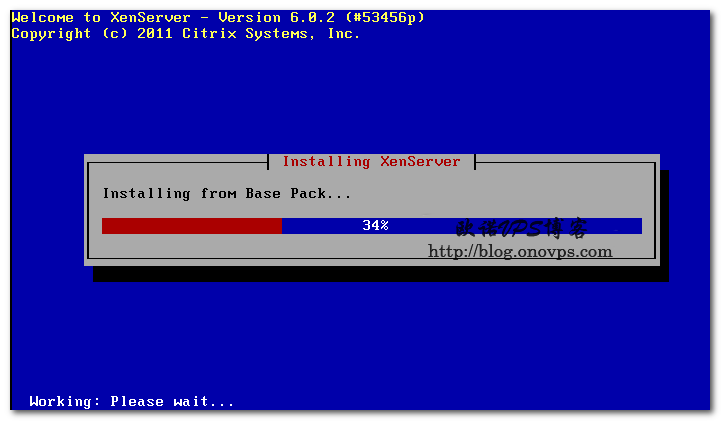

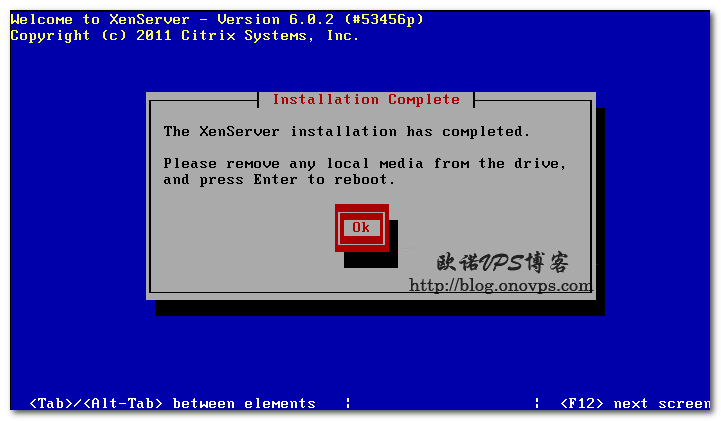

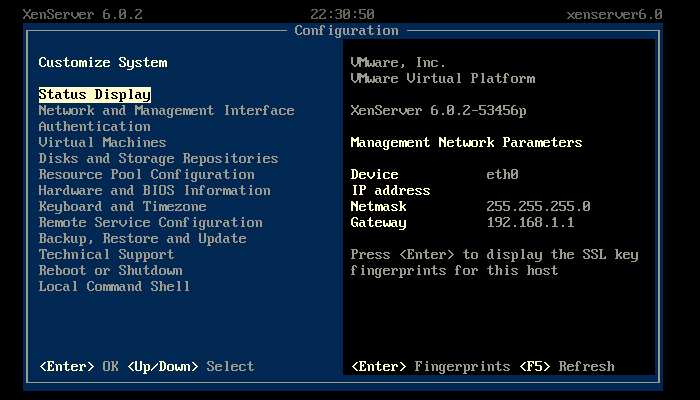

XenServer6.0安装步骤图文详解

发布时间:August 13, 2012 // 分类:虚拟化 // No Comments

XenServer虚拟机VM挂起不能关机、重启解决

发布时间:August 13, 2012 // 分类:虚拟化 // No Comments

XenServer下虚拟机遇到死机或其它意外情况时通过XenCenter操作重启或关机时会遇到虚拟机挂起的状况,表现为XenCenter中虚拟机名字显示黄色状态,右键菜单只有属性可选,VM不能再进行其它操作,为此总结了一些解决方法。

首先尽量避免此类情况的发生,当虚拟机处于死机状态时尽量使用硬关机、硬重启:

xe vm-reboot force=true name-label=Centos5.7当进行正常关机、重启时挂起可取消之前的任务操作,再进行硬操作:

xe task-list

#查看当前任务列表和uuid

xe task-cancel uuid=<uuid>

#取消当前任务如果以上不能解决可尝试以下:

销毁VM对应的domain id,VM会重启。

xe vm-list params=uuid name-label=<vm-name>

#或

xe vm-list name-label=<vm-name> --minimal

#获取指定VM的uuid

list_domains |grep <vm-uuid>

#获取VM对应的domain id

/opt/xensource/debug/destroy_domain -domid <domain-id>

#销毁VM对应的domain id使VM崩溃:

xe vm-list params=actions-after-crash name-label=<vm-name>

#查看VM崩溃后的操作,默认为重启

xe vm-list params=uuid name-label=<vm-name>

#获取指定VM的uuid

list_domains |grep <vm-uuid>

#获取VM对应的domain id

/usr/lib/xen/bin/crash_guest <domain-id>

#触发VM崩溃如果VM处于脱机状态,而VM在数据库中被标记为运行,可重置VM电源状态为关机:

xe vm-reset-powerstate force=true vm=<vm name>其它可尝试重启xe工具,不要遇到xapi不能启动就好。。。

xe-toolstack-restartGT701-WG刷OpenWRT系统

发布时间:August 11, 2012 // 分类:OpenWrt // No Comments

GT701-WG配置如下 ,玩玩OpenWRT带几台电脑绰绰有余。

CPU:160MHZ

RAM:16M

FLASH:4MGT701-WG最新可用Openwrt官方固件下载:http://downloads.openwrt.org/backfire/10.03.1/ar7/openwrt-ar7-squashfs.bin

刷机步骤,开机3秒左右连接到路由FTP:

ftp 192.168.0.1

Connected to 192.168.0.1.

220 ADAM2 FTP Server ready.

Name (192.168.0.1:peter): adam2

331 Password required for adam2.

Password: adam2

230 User adam2 successfully logged in.

Remote system type is UNIX.

ftp> binary

200 Type set to I.

ftp> quote SETENV MAC_PORT,0

200 SETENV command successful

ftp> quote SETENV mtd5,0x90010000,0x903e0000

200 SETENV command successful

ftp> quote MEDIA FLSH

200 Media set to FLSH.

ftp> put "openwrt-ar7-squashfs.bin" "openwrt-ar7-squashfs.bin mtd5"

local: openwrt-ar7-squashfs.bin remote: openwrt-ar7-squashfs.bin mtd5

200 Port command successful.

150 Opening BINARY mode data connection for file transfer.

100% |************************************| 2560 KiB 129.35 KiB/s 00:00 ETA

226 Transfer complete.

2621444 bytes sent in 00:20 (122.30 KiB/s)

ftp> quote REBOOT

221-Thank you for using the FTP service on ADAM2.

221 Goodbye.

ftp> quit网络配置:

config atm-bridge

option unit 0

option encaps llc

option vpi 0

option vci 35

option payload bridged

config interface wan

option ifname nas0

option proto pppoe

option username "username"

option password "password"刷新为原版系统,提供GT701-WG官方5.5中文固件下载。

ftp 192.168.0.1

Connected to 192.168.0.1.

220 ADAM2 FTP Server ready.

Name (192.168.0.1:user): adam2

Password:

230 User adam2 successfully logged in.

Remote system type is UNIX.

ftp> binary

200 Type set to I.

ftp> quote UNSETENV mtd5

200 UNSETENV command successful

ftp> quote UNSETENV MAC_PORT

200 UNSETENV command successful

ftp> quote MEDIA FLSH

200 Media set to FLSH.

ftp> put nsp.ar7wrd.squashfs.img "nsp.ar7wrd.squashfs.img mtd0"

local: nsp.ar7wrd.squashfs.img remote: nsp.ar7wrd.squashfs.img mtd0

502 Command not implemented - Try HELP.

227 Entering Passive Mode (192,168,0,1,4,45).

150 Opening BINARY mode data connection for file transfer.

100% |*************************************| 1940 KB 82.54 KB/s 00:00 ETA

226 Transfer complete.

1986560 bytes sent in 00:23 (81.18 KB/s)

ftp> put ram_zimage_pad.ar7wrd.nsp.squashfs.bin "ram_zimage_pad.ar7wrd.nsp.squashfs.bin mtd1"

local: ram_zimage_pad.ar7wrd.nsp.squashfs.bin remote: ram_zimage_pad.ar7wrd.nsp.squashfs.bin mtd1

227 Entering Passive Mode (192,168,0,1,4,45).

150 Opening BINARY mode data connection for file transfer.

100% |*************************************| 640 KB 85.43 KB/s 00:00 ETA

226 Transfer complete.

655360 bytes sent in 00:07 (81.14 KB/s)

ftp> quote REBOOT

221-Thank you for using the FTP service on ADAM2.

221 Goodbye.

ftp> quitOpenwrt使用mtd和sysupgrade刷机、备份恢复系统配置

发布时间:August 11, 2012 // 分类:OpenWrt // 3 Comments

查看当前系统分区信息:

cat /proc/mtd

dev: size erasesize name

mtd0: 00020000 00020000 "CFE"

mtd1: 000dff00 00020000 "kernel"

mtd2: 00ee0000 00020000 "rootfs"

mtd3: 00840000 00020000 "rootfs_data"

mtd4: 00020000 00020000 "nvram"

mtd5: 00fc0000 00020000 "linux"备份系统CFE:

dd if=/dev/mtd0 of=/mnt/cfe.bin备份恢复Openwrt系统配置:

#备份自定义系统信息,包括新安装软件

dd if=/dev/mtd3 of=/mnt/overlay.bin

#恢复备份设置

mtd -r write /mnt/overlay.bin rootfs_data

#仅备份系统配置

sysupgrade -b /mnt/back.tar.gz

#恢复系统配置

sysupgrade -r /mnt/back.tar.gz恢复Openwrt系统默认设置:

rm -rf /overlay/* && reboot

#删除/overlay分区所有文件,重启即恢复默认设置

mtd -r erase rootfs_data

#使用mtd清除/overlay分区信息后重启即恢复默认设置刷新系统:

#使用mtd更新系统

mtd -r write openwrt.bin linux

#刷机并恢复系统配置,推荐

sysupgrade -f /mnt/back.tar.gz img.bin分类

- Apache (13)

- Nginx (45)

- PHP (86)

- IIS (8)

- Mail (17)

- DNS (16)

- Cacti (14)

- Squid (5)

- Nagios (4)

- Puppet (7)

- CentOS (13)

- Iptables (23)

- RADIUS (3)

- OpenWrt (41)

- DD-WRT (1)

- VMware (9)

- 网站程序 (2)

- 备份存储 (11)

- 常用软件 (20)

- 日记分析 (10)

- Linux基础 (18)

- 欧诺代理 (0)

- Linux服务 (18)

- 系统监控 (4)

- 流量监控 (7)

- 虚拟化 (28)

- 伪静态 (2)

- LVM (3)

- Shell (18)

- 高可用 (2)

- 数据库 (16)

- FreeBSD (3)

- 网络安全 (25)

- Windows (35)

- 网络工具 (22)

- 控制面板 (3)

- 系统调优 (10)

- Cisco (3)

- VPN (6)

- ROS (20)

- Vim (14)

- KMS (4)

- PXE (2)

- Mac (1)

- Git (1)

- PE (1)

- LNS (2)

- Xshell (7)

- Firefox (13)

- Cygwin (4)

- OpenSSL (9)

- Sandboxie (3)

- StrokesPlus (1)

- AutoHotKey (4)

- Total Commander (3)

- WordPress (3)

- iMacros (6)

- Typecho (2)

- Ollydbg (1)

- Photoshop (1)

- 正则 (3)

- Debian (3)

- Python (8)

- NoSQL (6)

- 消息队列 (4)

- JS (7)

- Tmux (3)

- GO (7)

- HHVM (2)

- 算法 (1)

- Docker (2)

- PT (15)

- N1 (16)

- K2P (6)

- LUKS (4)

最新文章

- debian 12开机关机systemd-journald日志不连续解决

- debian12下initramfs-tools使用udhcpc配置dhcp ip

- dns压力测试工具queryperf使用

- sandboxie plus运行firefox 140播放视频全屏不能覆盖任务栏

- TEWA-1100G光猫使用

- 烽火光猫HG5382A3使用

- 记联通更换移动XG-040G-MD光猫

- smokeping slave同步错误illegal attempt to update using time解决

- 使用valgrind定位解决smartdns内存泄露

- 此内容被密码保护

最近回复

- 海运: 可能版本问题

- 海运: 如果运营商限制型号

- 海运: 没有

- Mruru: 烽火猫切换rootfs的方法有么大佬?

- nono: 修改光猫型号是做啥子用的

- 960: root账号默认密码hg2x0 不对哇

- rer: 感谢分享!~

- opnfense: 谢谢博主!!!解决问题了!!!我之前一直以为内置的odhcp6就是唯一管理ipv6的方式

- liyk: 这个方法获取的IPv6大概20分钟之后就会失效,默认路由先消失,然后Global IPV6再消失

- 海运: 不好意思,没有。

归档

- November 2025

- October 2025

- August 2025

- March 2025

- February 2025

- August 2024

- May 2024

- February 2024

- January 2024

- December 2023

- November 2023

- October 2023

- September 2023

- August 2023

- May 2023

- April 2023

- February 2023

- January 2023

- December 2022

- September 2022

- July 2022

- April 2022

- March 2022

- February 2022

- January 2022

- December 2021

- November 2021

- April 2021

- March 2021

- February 2021

- January 2021

- December 2020

- November 2020

- October 2020

- September 2020

- July 2020

- May 2020

- April 2020

- March 2020

- February 2020

- January 2020

- December 2019

- November 2019

- July 2019

- April 2019

- March 2019

- February 2019

- January 2019

- December 2018

- November 2018

- October 2018

- September 2018

- August 2018

- July 2018

- June 2018

- April 2018

- March 2018

- February 2018

- January 2018

- December 2017

- October 2017

- September 2017

- August 2017

- July 2017

- April 2017

- March 2017

- February 2017

- January 2017

- December 2016

- November 2016

- July 2016

- June 2016

- November 2015

- October 2015

- September 2015

- August 2015

- July 2015

- June 2015

- May 2015

- April 2015

- March 2015

- February 2015

- January 2015

- December 2014

- November 2014

- October 2014

- September 2014

- August 2014

- July 2014

- June 2014

- May 2014

- April 2014

- March 2014

- February 2014

- January 2014

- December 2013

- November 2013

- October 2013

- August 2013

- July 2013

- June 2013

- May 2013

- April 2013

- March 2013

- February 2013

- January 2013

- December 2012

- November 2012

- October 2012

- September 2012

- August 2012

- July 2012

- June 2012

- May 2012

- April 2012

- March 2012

- February 2012

- October 2011

- September 2011

- August 2011

- July 2011