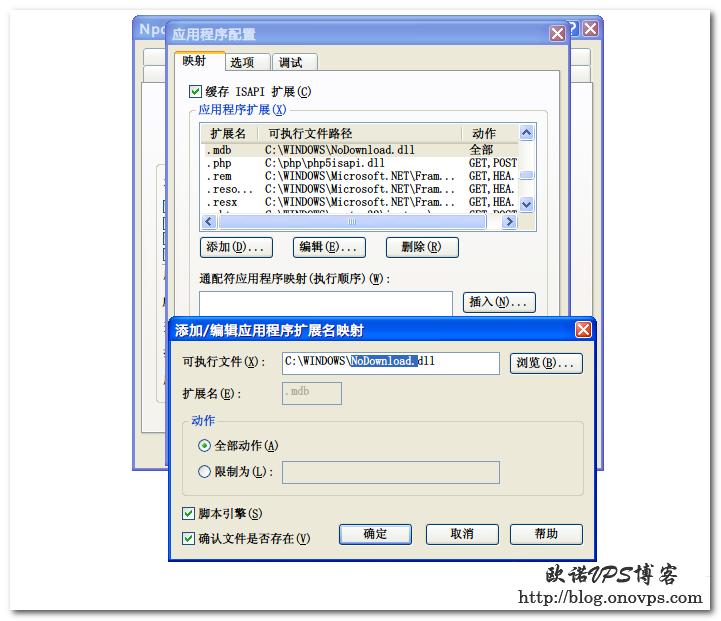

用记事本新建任意dll文件,添加此扩展为.mdb请求。

重启IIS,再下载mdb文件会提示404错误,也可以使用urlscan过滤mdb后缀文件请求。

IIS下限制下载mdb数据库

发布时间:June 9, 2012 // 分类:IIS // No Comments

IIS7.5安装配置UrlScan3.1应用防火墙

发布时间:June 7, 2012 // 分类:IIS // No Comments

URLScan是一个IIS下的ISAPI 筛选器,它能够限制服务器将要处理的HTTP请求的类型。通过阻止特定的 HTTP 请求,URLScan 筛选器可以阻止可能有害的请求到达服务器并造成危害,URLScan可用于IIS7.5、IIS7、IIS6.

IIS7.5下需先安装IIS6元数据兼容性,官网下载:http://www.iis.net/download/urlscan

URLScan配置文件:C:\Windows\System32\inetsrv\urlscan\UrlScan.ini

配置文件详解:

UseAllowVerbs=1

; 允许的请求的HTTP类型;

; 如果设置为 1,则[AllowVerbs]生效;

; 如果设置为 0,则[AllowVerbs]生效。

UseAllowExtensions=0

; 允许请求的后缀类型;

; 如果设置为 0,则[DenyExtensions]生效;

; 如果设置为 1,则[AllowExtensions]生效。

NormalizeUrlBeforeScan=1

; 执行前标准化URL。

VerifyNormalization=1

; 双重标准化URL。

AllowHighBitCharacters=1

; 如果设置为 1,将允许URL中存在所有字节;

; 如果设置为 0,含有非ASCII字符的URL将拒绝(如UTF8或者MBCS)。

AllowDotInPath=0

; 如果设置为0,则URLScan 拒绝所有包含多个句点 (.) 的请求。

RemoveServerHeader=0

;设置为1可隐藏服务器信息。

AlternateServerName=

; 如果将 RemoveServerHeader设为0,此可自定义服务器关信息。

; 如果将 RemoveServerHeader设为1,则此选项将被忽略。

EnableLogging=1

; 开启日志记录

PerProcessLogging=0

; 如果设置为0,为每个进程创建日志文件。

PerDayLogging=1

; 如果设置为 1,则URLScan每天创建一个新的日志文件。

AllowLateScanning=0

; 如果设置为 0,则 URLScan 作为高优先级筛选器运行。

UseFastPathReject=0

; 如果设置为 1,则 URLScan 忽略 RejectResponseUrl 设置并立即向浏览器返回 404 错误信息。

; 如果设置为 0,则 URLScan 使用 RejectResponseUrl 设置来返回请求。

RejectResponseUrl=

; 设置用于返回的Url路径McAfee8.5i、8.7i、8.8企业版官方下载

发布时间:June 7, 2012 // 分类:常用软件 // No Comments

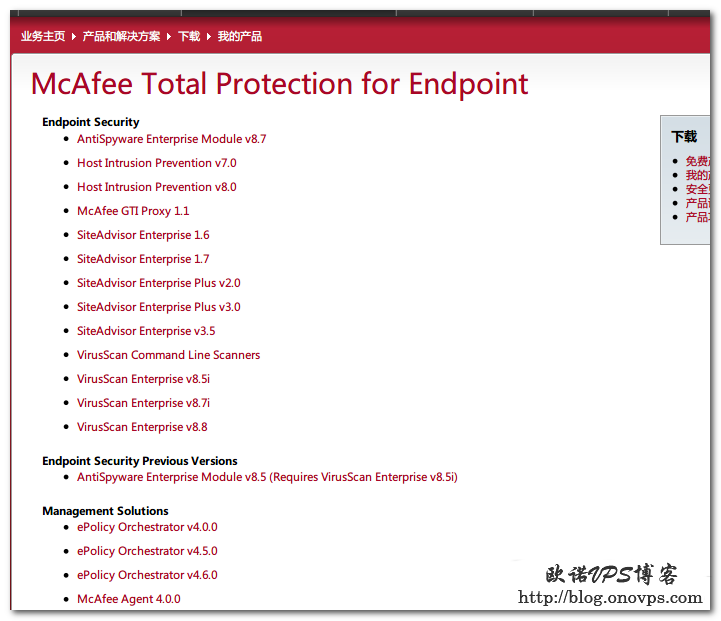

访问Mcafee产品下载页面:http://www.mcafee.com/cn/downloads/downloads.aspx

输入授权号:

3048901-NAI2012.11.13更新:

5000636-NAI

5000363-NAI2017.02.23更新:

6240017-NAI

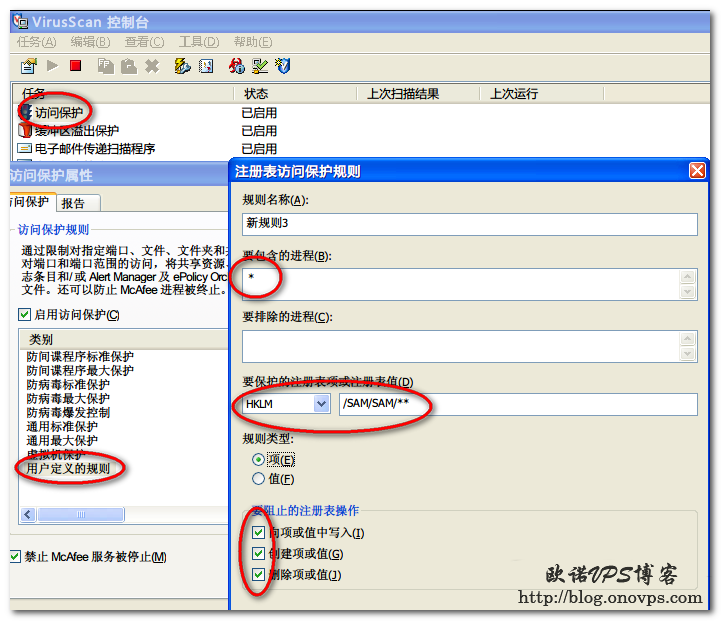

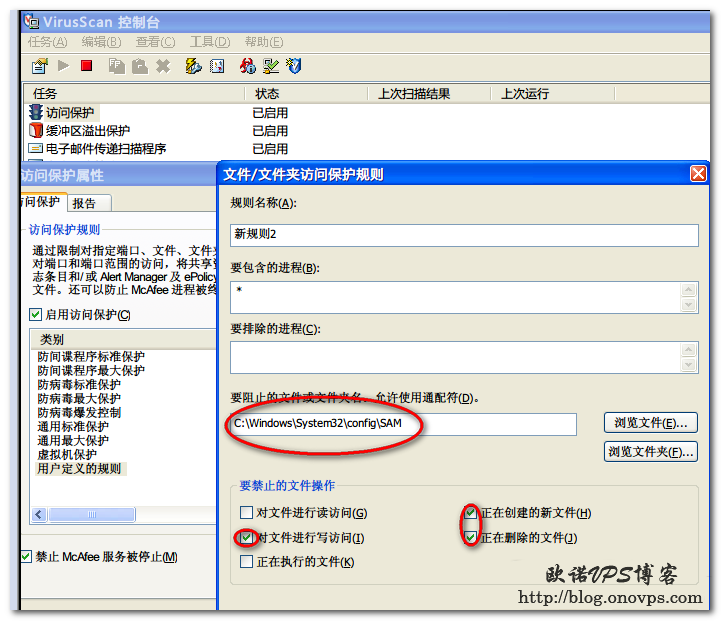

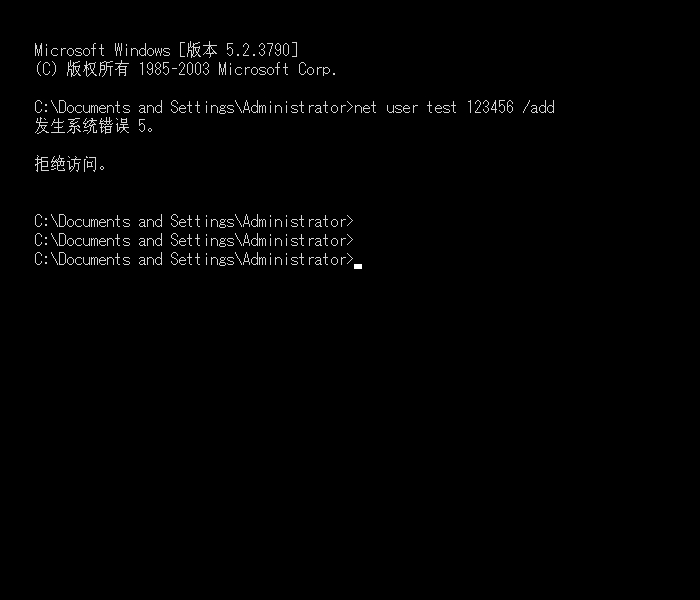

6240018-NAIWindows用mcafee禁止新建用户、提权

发布时间:June 7, 2012 // 分类:网络安全,Windows // No Comments

Iptables之connlimit模块针对每个IP限制连接数

发布时间:June 7, 2012 // 分类:Iptables // No Comments

之前有介绍Iptables下limit模块,此模块应用限制是全局的,connlimit就灵活了许多,针对每个IP做限制。

应用示例,注意不同的默认规则要使用不同的方法。

1.默认规则为DROP的情况下限制每个IP连接不超过10个

iptables -P INPUT DROP

iptables -A INPUT -p tcp --dport 80 -m connlimit ! --connlimit-above 10 -j ACCEPT2.默认规则为ACCEPT的情况下限制每个IP连接不超过10个

iptables -P INPUT ACCEPT

iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 10 -j DROP分类

- Apache (13)

- Nginx (45)

- PHP (86)

- IIS (8)

- Mail (17)

- DNS (16)

- Cacti (14)

- Squid (5)

- Nagios (4)

- Puppet (7)

- CentOS (13)

- Iptables (23)

- RADIUS (3)

- OpenWrt (41)

- DD-WRT (1)

- VMware (9)

- 网站程序 (2)

- 备份存储 (11)

- 常用软件 (20)

- 日记分析 (10)

- Linux基础 (18)

- 欧诺代理 (0)

- Linux服务 (18)

- 系统监控 (4)

- 流量监控 (7)

- 虚拟化 (28)

- 伪静态 (2)

- LVM (3)

- Shell (18)

- 高可用 (2)

- 数据库 (16)

- FreeBSD (3)

- 网络安全 (25)

- Windows (35)

- 网络工具 (22)

- 控制面板 (3)

- 系统调优 (10)

- Cisco (3)

- VPN (6)

- ROS (20)

- Vim (14)

- KMS (4)

- PXE (2)

- Mac (1)

- Git (1)

- PE (1)

- LNS (2)

- Xshell (7)

- Firefox (13)

- Cygwin (4)

- OpenSSL (9)

- Sandboxie (3)

- StrokesPlus (1)

- AutoHotKey (4)

- Total Commander (3)

- WordPress (3)

- iMacros (6)

- Typecho (2)

- Ollydbg (1)

- Photoshop (1)

- 正则 (3)

- Debian (3)

- Python (8)

- NoSQL (6)

- 消息队列 (4)

- JS (7)

- Tmux (3)

- GO (7)

- HHVM (2)

- 算法 (1)

- Docker (2)

- PT (15)

- N1 (16)

- K2P (6)

- LUKS (4)

最新文章

- TEWA-1100G光猫使用

- 烽火光猫HG5382A3使用

- 记联通更换移动XG-040G-MD光猫

- smokeping slave同步错误illegal attempt to update using time解决

- 使用valgrind定位解决smartdns内存泄露

- 此内容被密码保护

- debian12下initramfs-tools配置ip子网掩码255.255.255.255/32失败解决

- iPhone查看屏幕供应商

- 光猫拨号ImmortalWrt/OpenWRT路由获取ipv6遇到的问题

- php-fpm错误error_log日志配置

最近回复

- opnfense: 谢谢博主!!!解决问题了!!!我之前一直以为内置的odhcp6就是唯一管理ipv6的方式

- liyk: 这个方法获取的IPv6大概20分钟之后就会失效,默认路由先消失,然后Global IPV6再消失

- 海运: 不好意思,没有。

- zongboa: 您好,請問一下有immortalwrt設定guest Wi-Fi的GUI教學嗎?感謝您。

- 海运: 恩山有很多。

- swsend: 大佬可以分享一下固件吗,谢谢。

- Jimmy: 方法一 nghtp3步骤需要改成如下才能编译成功: git clone https://git...

- 海运: 地址格式和udpxy一样,udpxy和msd_lite能用这个就能用。

- 1: 怎么用 编译后的程序在家里路由器内任意一台设备上运行就可以吗?比如笔记本电脑 m参数是笔记本的...

- 孤狼: ups_status_set: seems that UPS [BK650M2-CH] is ...